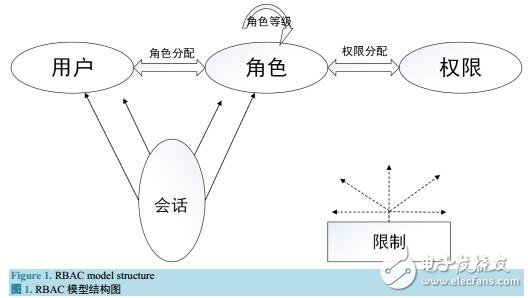

基于角色的访问控制中与校园网组织结构相一致

528x298 - 20KB - JPEG

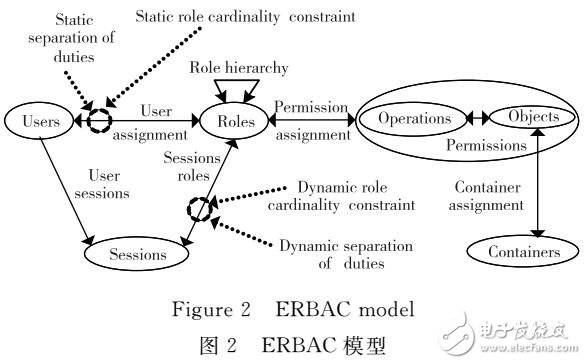

应对内部威胁:可尝试基于角色的访问控制

638x358 - 13KB - JPEG

一种扩展的基于角色的访问控制ERBAC模型-电

586x364 - 41KB - JPEG

一种基于扩展角色的访问控制模型和方法

354x412 - 25KB - JPEG

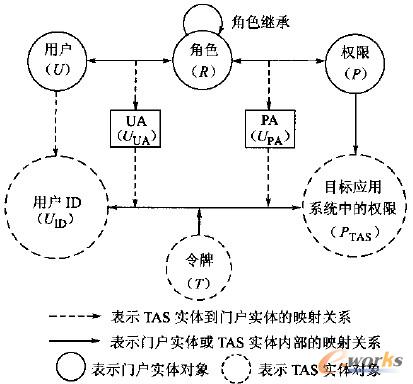

企业门户中基于令牌的角色访问控制模型_企业

413x384 - 30KB - JPEG

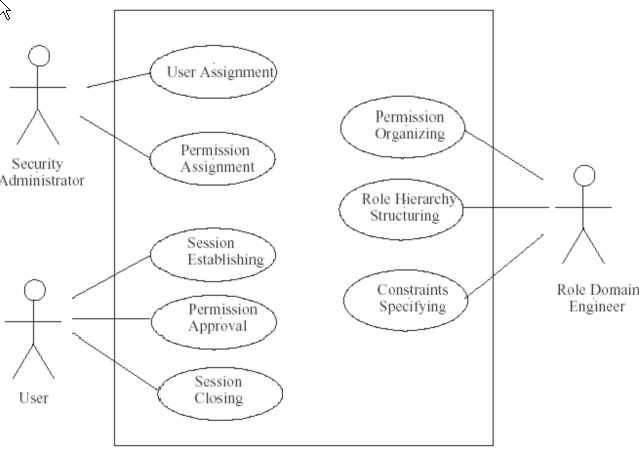

基于角色访问控制的uml表示

639x451 - 19KB - JPEG

基于角色和任务的访问控制模型的设计与研究

325x458 - 25KB - JPEG

基于用户-角色-任务的多约束访问控制模型_PD

551x251 - 19KB - PNG

GB\/T 25062-2010基于角色的访问控制模型与管

447x505 - 50KB - PNG

OA系统中基于角色的安全访问控制设计_协同_

231x326 - 20KB - JPEG

基于角色访问控制的UML表示_极于情,方能极于

673x426 - 17KB - JPEG

企业门户中基于令牌的角色访问控制模型_企业

433x217 - 20KB - JPEG

OA系统中基于角色的安全访问控制设计_协同_

286x250 - 25KB - JPEG

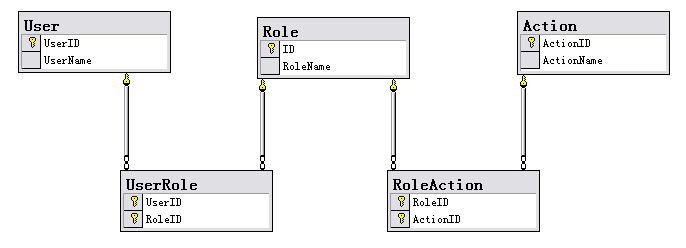

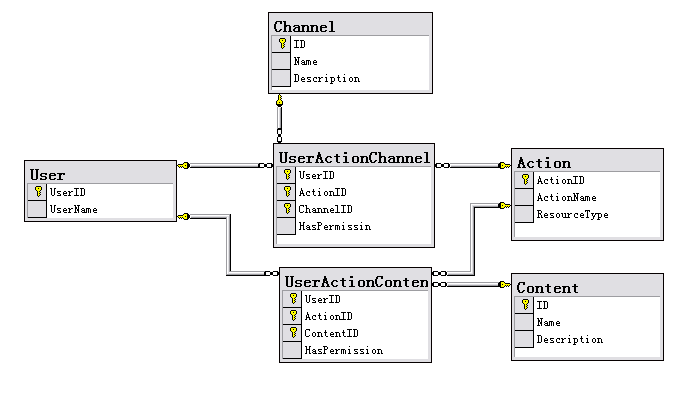

基于角色访问控制的权限系统设计-UML软件工

686x248 - 4KB - PNG

基于角色访问控制的权限系统设计-uml软件工程

687x393 - 7KB - PNG

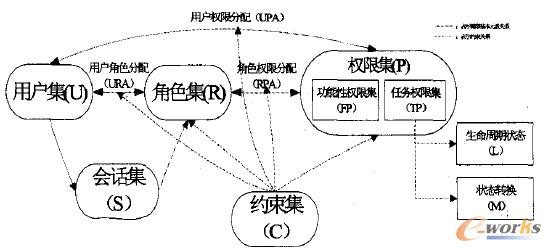

基于角色的访问控制(华中理工大学计算机科学与技术学院 武汉430074)基于角色的访问控制(RBAC)越来越引起

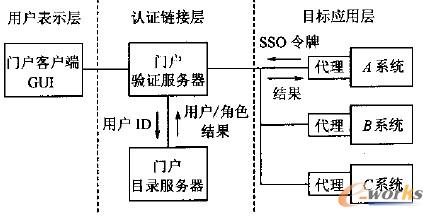

基于角色的访问控制方法是目前公认的解决大型企业的统一资源访问控制的有效方法。其显著的两大特征是:1.

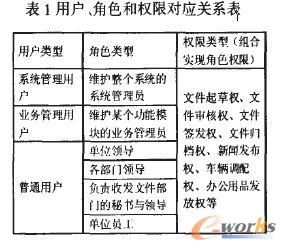

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联。简单地说,

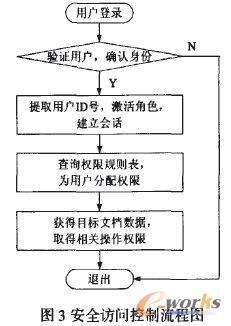

访问是一种利用计算机资源去做某件事情的的能力,访问控制是一种手段,通过它这种能力在某些情况下被允许

基于角色的访问控制方法(RBAC)的显著的两大特征是:1.由于角色/权限之间的变化比角色/用户关系之间的变化

基于角色的访问控制,王广慧-网络安全技术与应用2002年第09期杂志在线阅读、文章下载。正>1概述 最近,随着

角色 访问控制 基于角色的访问控制模型 【摘要】:随着软件系统越来越复杂庞大,软件设计的分工越来越细,

提供全面的“基于角色的访问控制”相关文献(论文)下载,论文摘要免费查询,基于角色的访问控制论文全文

基于角色的访问控制,尹刚;王怀民;滕猛;计算机科学杂志。正>1.引言基于角色的访问控制(Role-based Access