酷狗PC客户端远程JS代码注入漏洞(影响全国酷

1264x460 - 161KB - JPEG

酷狗PC客户端远程JS代码注入漏洞(影响全国酷

802x347 - 125KB - JPEG

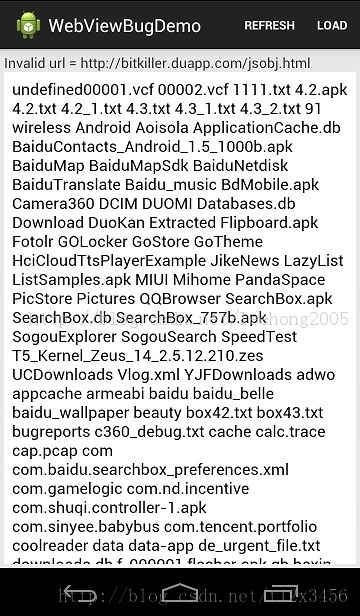

!Android WebView的Js对象注入漏洞解决方案

360x616 - 138KB - PNG

Android WebView的Js对象注入漏洞解决方案

360x616 - 38KB - PNG

Android WebView的Js对象注入漏洞解决方案

360x616 - 88KB - PNG

!Android WebView的Js对象注入漏洞解决方案

360x616 - 153KB - PNG

Android WebView的Js对象注入漏洞解决方案

360x616 - 25KB - JPEG

酷狗PC客户端远程JS代码注入漏洞(影响全国酷

556x381 - 34KB - JPEG

酷狗PC客户端远程JS代码注入漏洞(影响全国酷

488x388 - 59KB - JPEG

酷狗PC客户端远程JS代码注入漏洞(影响全国酷

433x310 - 68KB - JPEG

Android中WebView无法后退和js注入漏洞的解

360x616 - 92KB - JPEG

Android中WebView无法后退和js注入漏洞的解

360x616 - 49KB - JPEG

酷狗PC客户端远程JS代码注入漏洞(影响全国酷

261x311 - 21KB - JPEG

![[求助]好像6.5的有个js注入漏洞](http://bbs.phome.net/ebb_data/tran/2012-06/1338979237.jpg)

[求助]好像6.5的有个js注入漏洞

344x304 - 22KB - JPEG

一千零一夜 第1夜 BlueCMS v1.6 sp1 ad_js.ph

500x260 - 16KB - JPEG

初次接触JavaScript注入漏洞后,如果不对这种漏洞的作用机理仔细分析并提取出其发生的某种模式,你就不能

最近刚出了新闻,阿里四名网络安全部门员工利用网页漏洞写js脚本抢月饼,最后的最后,既然js注入这么可怕,

今天我们要说的这个漏洞就是这个,关于这个问题,我们的方法是通过Js声明的,通过loadUrl的形式来注入到

避免了js注入漏洞。支持同一个web页面中http与https混合的场景。向业务逻辑层. TP-Link路由器命令注入漏洞

比如,一个黑客可以利用网站的漏洞,使用SQL注入的方式取得一个公司网站后台的所有数据。js脚本注入

Android webview注入JS对象引发的安全漏洞,恶意的JS脚本可以读取到SDcard上面的任何文件,本文给出了这种

今天我们要说的这个漏洞就是这个,当JS包含恶意代码时,它可以干任何事情。2,漏洞描述 通过JavaScript,

if(isValidate)/验证是否存在CSRF} } public class ValidateUtil {/*SQL注入敏感字符、关键字验证*请求参数