sql server 警报管理 实时监听数据库动向 运筹帷

500x333 - 62KB - JPEG

Uber永久定位系统实时数据分析过程实践!

500x371 - 33KB - JPEG

百分点数据隧道玩转大数据平台实时数据复制

638x360 - 454KB - PNG

伍翀大数据实时计算FlinkSQL解密

500x333 - 25KB - JPEG

sql server 2016免费下载|SQL Server 2016ctp3

805x590 - 746KB - PNG

微软将于明年终止支持SQL Server 2005

500x282 - 29KB - JPEG

Oracle发布首款数据库防火墙 用于监控SQL攻

256x256 - 38KB - PNG

![[多媒体数据库的特点]sql数据库还原,出现媒体簇](http://img.lookmw.cn/yuedu/170606/361269_27.jpg)

[多媒体数据库的特点]sql数据库还原,出现媒体簇

527x357 - 38KB - JPEG

宜信技术研发中心高级架构师王东:实时敏捷大

550x307 - 32KB - JPEG

![[多媒体数据库的特点]sql数据库还原,出现媒体簇](http://img.lookmw.cn/yuedu/170606/361269_24.jpg)

[多媒体数据库的特点]sql数据库还原,出现媒体簇

530x341 - 37KB - JPEG

![[多媒体数据库的特点]sql数据库还原,出现媒体簇](http://img.lookmw.cn/yuedu/170606/361269_25.jpg)

[多媒体数据库的特点]sql数据库还原,出现媒体簇

529x347 - 41KB - JPEG

![[多媒体数据库的特点]sql数据库还原,出现媒体簇](http://img.lookmw.cn/yuedu/170606/361269_28.jpg)

[多媒体数据库的特点]sql数据库还原,出现媒体簇

502x338 - 37KB - JPEG

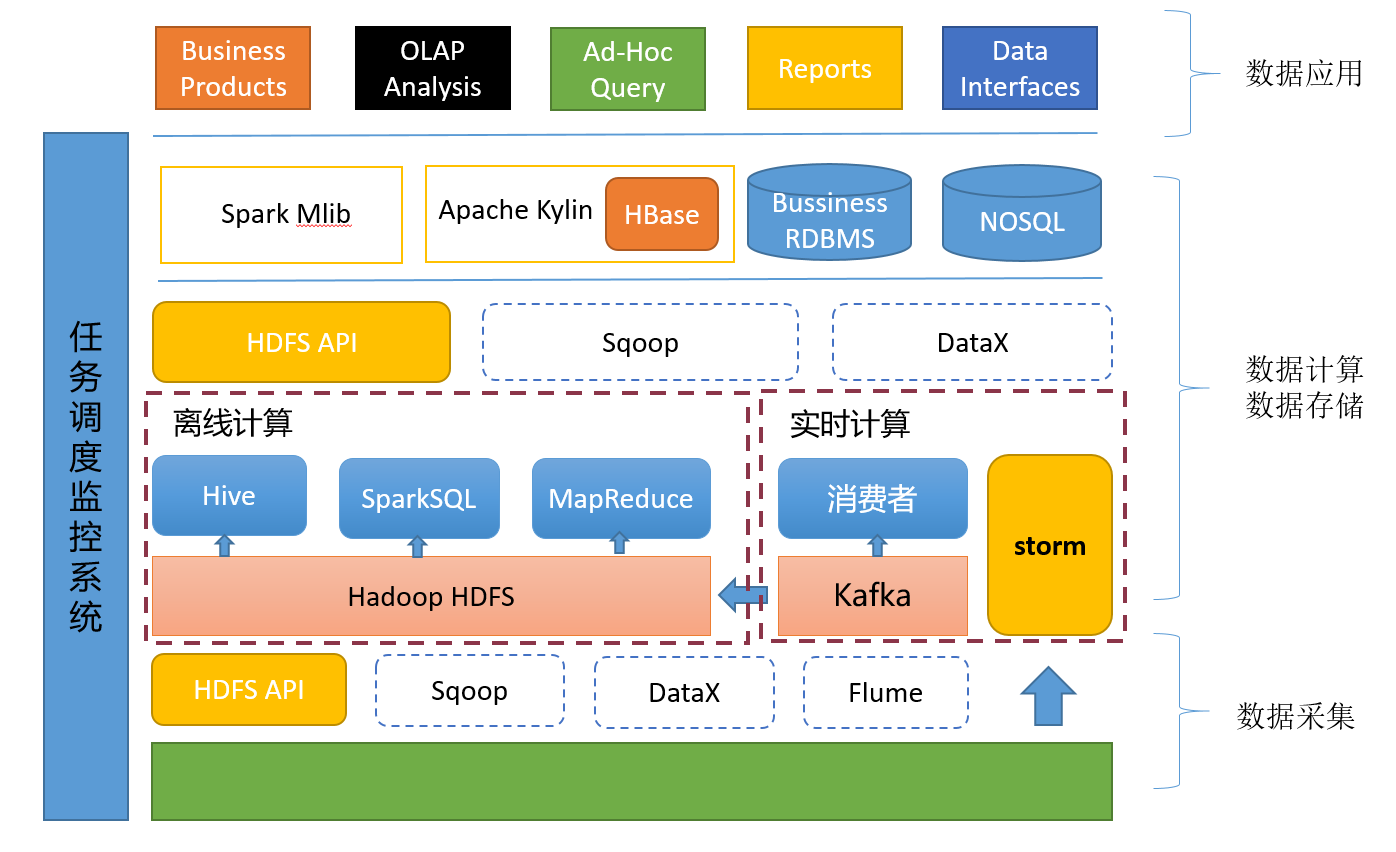

大数据

1396x852 - 120KB - PNG

大数据24小时:华人文化斥资亿元投资体育大数据

640x259 - 25KB - JPEG

sql数据实时同步工具?

110x110 - 5KB - JPEG

本文描述了一种利用DNS解析过程我们将要提到的是一种攻击者通过利用有漏洞数据库管理系统(DBMS)发起特制的

cology oa系统/hrm/resource/HrmResourceContactEdit.jsp页面id参数存在sql注入漏洞,攻击者可以通过此漏洞

主要漏洞是利用远程代码执行sql注入语句漏洞,导致可以插入sql查询代码以及写入代码到网站服务器里,严重的

安全工程师"墨者"最近在练习SQL手工注入漏洞,自己刚搭建好一个靶场环境IIS+手工进行SQL注入测试,获取管理

Web应用程序中的漏洞可使黑客获取对敏感信息(如个人数据、登录信息等)Sqlninja可以利用以SQL Server为后

从某逻辑隔离的服务器中实现数据获取。其对单引号的处理方式和特征貌似像是SQL注入漏洞,但在漏洞利用过程

或参考“12.3.2手动获取数据库表及字段名称”小节,通过命令方式获得数据手动获取数据库表及字段名称继续以

本文将对我们是如何通过一个SQL注入漏洞获取目标组织的最高管理权限的在获取到数据库类型之后,我们成功

先来演示通过SQL注入漏洞,登入后台管理员界面 将会把表单数据提交给validate.php页面,validate.php页面